情報処理安全確保支援士試験(SC)のおすすめ参考書・テキスト(独学勉強法/対策)

情報処理安全確保支援士試験(SC)の概要

情報処理安全確保支援士試験は、経済産業省が認定するサイバーセキュリティの国家資格です。情報処理安全確保支援士は、企業・組織における安全な情報システムの開発・運用を支援、サイバーセキュリティ対策の評価・調査を行い、結果に基づき適切な指導を行う者です。

最新の情報処理安全確保支援士試験(SC)テキストを確認する

Amazon Rakuten

情報処理安全確保支援士試験(SC)の公式テキスト

公式テキストはありませんでした。参考書・問題集はコンピューター関連書籍を発行している出版社を中心に多く販売されています。合格率が16.7%、難易度がレベル4と難しい試験ですので、参考書・問題集を活用して対策する必要があります。

情報処理安全確保支援士試験のおすすめ参考書

1.「情報処理教科書 情報処理安全確保支援士 2019年版」(翔泳社)

翔泳社の情報処理教科書シリーズは、受験セミナーの人気講師や第一線で活躍する現役技術者など各分野のエキスパートが、合格に必要な知識についてポイントを絞って解説しているため、効率よく学習することができます。

2.「徹底攻略 情報処理安全確保支援士教科書 2019年度」(インプレス)

新試験開始後に出題傾向を徹底分析して書き下ろされた、セキスペ対策書の決定版! 基本から応用までを網羅した解説と、随所に登場するミニ問題や章末の演習問題で、インプットとアウトプットが捗る構成。巻末には平成30年度春期の過去問解説を収録。H29春、H29秋、H30秋の解説もダウンロード提供(H30秋は発売後に提供)。その他「本書全文のPDF」やWebアプリ「でる語句200」も用意(特典利用についてはインプレスの無料読者会員システム「CLUB Impress」への登録が必要になります。特典の提供予定期間は発売から1年間となります)。

3.「平成30年度[春期][秋期]情報処理安全確保支援士 合格教本」(技術評論社)

難関試験「情報処理安全確保支援士」対策の参考書。注目が高まるセキュリティ分野の幅広い知識を、NHKでおなじみの岡嶋裕史氏が解説。平易な言葉で分かりやすい午前知識解説に、豊富な午後問題の実例と午後問題対策必須のネットワークの詳細解説を掲載、強力な問題対策に仕上がっています。付属CD-ROM収録の学習ソフトでは、午前I・II問題を用意、自己採点機能も付いて、苦手克服や直前対策に役立ちます。

4.「ポケットスタディ 情報処理安全確保支援士」(秀和システム)

2016年10月、情報セキュリティスペシャリスト試験は情報処理安全確保支援士試験へと引き継がれました。本書は、情報処理安全確保支援士試験の試験対策テキスト&問題集です。プロの講師陣が執筆するポケットスタディシリーズの最新版として、得点のとりこぼしをなくす「鉄則」「要暗記」、および減点を防ぎ「もう1点」を可能にする記述試験のツボを伝授します! 本体サイズが小さいので通勤・通学のすきま時間で学習できます!

情報処理教科書 情報処理安全確保支援士

はじめに

本書を手に取っていただき,ありがとうございます。私が情報セキュリティ関連の仕事を始めたのは,Windows95の発売や大手ISPのサービス開始を契機にインターネットが急速に普及しつつあった1996年のことでした。当時のセキュリティ対策といえば、アンチウイルスやファイアウォールが代表格であり、私の最初の仕事は、ファイアウォールやサーバの脆弱性を検査する製品の技術サポートと、それを用いて主なファイアウォール製品を評価したレポート記事の寄稿でした。

1999年頃からコンサルティングの仕事が増え始めるとともに,執筆や講演活動を通じて情報セキュリティ分野の人材育成に携わるようになりました。それから間もなく2001年に情報セキュリティアドミニストレータ試験(SU)が創設されたのを機に、この情報処理教「科書シリーズの執筆を担当することとなったのです。

情報セキュリティの分野は変化が激しく、その後も2006年にテクニカルエンジニア(情報セキュリティ)試験(SV)の創設,2009年にはSUとSVが統合されて情報セキュリティスペシャリスト試験(旧SC)となった後,2017年春からは情報処理技術者試験の枠を飛び出し、登録・更新制度を備えた「情報処理安全確保支援士(登録情報セキュリティスペシャリスト)」として生まれ変わることとなりました。

SU,SV.旧SCが約15年間で輩出した合格者の数は延べ7万人を超えており、国内の情報セキュリティ人材の育成に大きく貢献してきたことは間違いありません。しかしながら、経済産業省が2016年6月に公表した「IT人材の最新動向と将来推計に関する調査結果」によれば、国内における情報セキュリティ人材の数は2016年の時点で約13.2万人不足しており,2020年には19.3万人不足するとのことです。

この20年間でITは目覚ましい発展を遂げ、インターネットの利用環境は1996年とは比べものにならないほど便利で快適なものとなりました。一方で、サイバー攻撃の件数は増加し続けており、攻撃の手口はより巧妙かつ多様化し、インシデントによる被害はより深刻なものとなっています。

このような状況において、情報処理安全確保支援士に対する期待は大きく担うべ割は非常に重要なものとなるでしょう。とはいえ、この試験に合格しさえすれば社会から求められる情報セキュリティ人材になれるというわけではありません。試験を通じて情報セキュリティの考え方や全体像を習得するとともに、継続的な自己研鑽に努めることで、脅威,脆弱性,組織,環境,業務,情報システム等に応じた対策を導き出したり、突発的なインシデントに対応したりできる人材となることが期待されていると考えます。

本書は、そのための基礎をしっかりと身に付けていただくことを狙いとしています。

本書の執筆に際しては、数多くの良書,有用なWebサイト等を参考にさせていただきました。それらの著者、編集者をはじめ、関係者の皆様にこの場を借りてお礼を申し上げます。ありがとうございました。

また,本書の発刊に当たり、多大なるご尽力をいただいた翔泳社の皆様にお礼申し上げます。

本書が,情報セキュリティについて学び、その確保や向上に取り組む皆様にとって少しでもお役に立てたなら、こんなに嬉しいことはありません。著者上原孝之

本書の活用方法

情報処理安全確保支援士試験の出題範囲は多岐にわたるため、本書も相当なページ数になっている。本書を手にされた方の中には、そのボリュームゆえ、どう使えばよいのか戸惑う方もいらっしゃることだろう。

そこで、私が考える本書の活用方法について簡単に述べさせていただく。もちろん、学習方法は人それぞれであり、この使い方がベストといったものがあるわけではない。あくまでも一つの例として,参考としていただければと思う。

●本書の狙い

試験に合格することはもちろん最重要だが,合格さえすればよいということではなく,その結果として、業務等に生かすための基礎的な能力を身に付けていることが重要と考える。そのため、本書は「セキュリティの基本的な考え方」を,学習の過程でしっかり身につけていただくことを大きな狙いとしている。

本書の第1章では、「情報セキュリティの基本的な考え方」について述べている。こうした部分は、ともすればさらりと読み飛ばされそうにも思われるが、実はこうした考え方をしっかりと理解することが非常に重要である。

これができていれば、試験であまり知らない分野や未知の用語などが出てきたとしても,出題者の意図を読み解きながら解答を導き出せることが少なくない。

●本書の構成と概要

第1~4章:基礎固めをしつつ、得意/不得意分野を確認

第1章では情報セキュリティの基本的な考え方、第2章,第3章では,何が危なくて、それをどのように守るべきか、を中心に述べている。そして第4章では,第1~3章で学んだことを,リスクマネジメントや情報セキュリティマネジメントの観点で考える内容となっている。第5章以降では,認証,暗号といった対策技術やシステム開発におけるセキュリティ対策,法制度など、より具体的で詳細な内容となっているが,これらを確実に理解するためにも,前半の第1~4章をしっかりと押さえておくことが重要である。

また、こうした基礎固めのための学習は、午後の記述式の試験対策としても有効である。各章は節に分かれており,各節の最後には「重要項目のチェックリスト(Check!)」と「確認問題」がある。これらを活用し、まずは自分の苦手な箇所を洗い出してそこを集中的に学習するというように、メリハリをつけることが効率のよい学習につながる。

第5~9章:各種セキュリティ対策技術の目的や効果を理解する

第5章から第8章では様々なセキュリティ対策技術について詳しく解説しているが、ここでは個々の対策技術の目的や実施による効果,運用における課題などを知り,それによって,どのように脆弱性を減らしていくかを理解することが重要である。

セキュリティ対策製品なども数多く出てくるが、「何のためにこの対策があって、その結果どういうリスクがどのようにコントロールできるのか」といった整理ができれば、実際の利用場面を想定しながら、その必要性なども正しく理解できる。そうなれば、試験においても,登場するセキュリティ対策や発生している状況について同様に整理することができる。

セキュリティの基本的な考え方をしっかりと身につけることで,問題を点ではなく、面で理解できるようになる。これは試験問題だけでなく、実務においても同様で、何か情報セキュリティに関わる問題が起きた場合に、全体を俯職して、状況を正確に分析し、切り分けできるようになることが期待できる。これが身につけば、いざ実際にインシデントが発生した場合の実践的な対応力となるだろう。そのためにも、本書前半の基本の理解が不可欠である。

●試験に向けた学習の進め方

試験に向けた学習を始める時期としては、個人的な感覚では4か月前あたりが良いと考えている。もちろんもっと前から周到に準備するやり方もあるが,それだけの長期間学習意欲を持続させるのは容易なことではないので、途中で息切れしてしまうことがないように留意する必要がある。試験に向けた学習の進め方の例を次に示す。

<序盤>

第1~4章を読んで基礎を固めつつ、試験や情報セキュリティの全体像を把握する

過去問題を解いて大まかな傾向を把握しながら、自分の苦手分野を知る

<中盤>

・自分の得意分野の強化苦手分野の底上げを図る

午後試験(記述式)に向け、文章を書くトレーニングを進める

<終盤>

*本番で出るかもしれない重要なトピックや最新トレンドの把握と整理

・これまでの学習で分かった自分の苦手分野や頻出・重要分野の反復学習

最新動向やトレンドを把握するには、日常生活や業務の中で常にアンテナを立てておくのが有効である。インターネット上にはセキュリティ関連の情報があふれているので、SNSなども活用し、専門家や関連組織・団体等の活動,発信内容を普段からウォッチしておくとよい。また,自分の所属している組織の課題などにも関心を持っておくことも重要である。

学習には、「試験合格のための短期的な学習」と「実務を通じたより実践的な知識や経験の蓄積」の二つ段階がある。将来にわたり,情報セキュリティ分野のエキスパートとして活動していくには、前者だけでなく、後者に継続的に取り組んでいくことが必要だろう。

●記述式問題への対応

十分な知識があっても記述式問題がそつなくこなせるとは限らない。記述式問題では、「分かっているのに,実際に書いてみるとうまく書けない」「書けたが,解答例とはずれた内容になってしまった」といったことが起こりがちである。

記述式問題については、繰り返し解いて書くこと自体に慣れ、制限字数内で題意に沿った解答文をまとめられるように調練するしかない。

記述式問題は、解答の内容自体は実に当たり前のことである場合が多い。無理に上手な文章を書こうとするよりも,題意をできるだけ正確に把握して,素直に解答するように心がけよう。

また,いわゆる「ひっかけ問題」はまず出ない。問題文の中にヒントが散りばめられていて、それを見つけることができれば解答できるような素直な出題が多いので、そのヒントに気づけるかどうかが重要である。これも問題の数をこなすうちに自然と見えてくるようになるだろう。

記述式問題に取り組むうちに、必ず自分の癖が見えてくる。問題を解くたびに「なぜヒントに気付かなかったのか?」「分かっていたのに、なぜ題意を取り違えてしまったのか?」といった振り返りを行うことで,自分の良い点を伸ばし、悪い点を直していくことができる。

目次 -情報処理教科書 情報処理安全確保支援士

本書の活用方法

情報処理安全確保支援士試験とは

情報処理安全確保支援士の登録について

午後I・午後Ⅱの解答テクニック

受験の手引き

本書の使い方

第1章 情報セキュリティ及び IT の基礎

1.1 情報セキュリティの概念

セキュリティと情報セキュリティ

物理的セキュリティと論理的セキュリティ

1.2 情報セキュリティの特性と基本的な考え方

情報セキュリティの三つの特性

情報セキュリティの付加的な特性

情報セキュリティ対策の機能。

情報セキュリティ対策における基本的な考え方

1 .3情報セキュリティマネジメントの基礎

情報セキュリティマネジメントにおける PDCA

ISMS に関する規格及び制度の概要

ISMSの確立と運用における主な作業内容

1.4 TCP/IPの主なプロトコルとネットワーク技術の基礎

TCP/IPプロトコルの概要

IPの概要

TCPとUDP

ICMP

電子メールの仕組み

DNSの主な機能

HTTP で用いられている基本的な技術

スイッチとVLAN

1.5 クラウドコンピューティングと仮想化技術

クラウドコンピューティングの概要

シンクライアントと VDI

第2章 情報セキュリティにおける脅威

2.1 脅威の分類と概要

脅威の分類

災害の脅威

障害の脅威

人の脅威

サイバーセキュリティ情報を共有する取組み

主なサイバー攻撃手法

2.2 ポートスキャン

ボートスキャンの目的と実行方法

ボートスキャンの種類と仕組み

ポートスキャンへの対策

2.3バッファオーバフロー攻撃

BOF 攻撃の仕組み

setuid/setgid 属性を悪用した BOF 攻撃

BOF 攻撃による影響

BOF 攻撃への対策

2.4パスワードクラック

パスワードクラックの種類と実行方法

パスワードクラックへの対策、

リバースブルートフォース攻撃

パスワードリスト攻撃

2.5セッションハイジャック

セッションハイジャックの概要

セッションハイジャックの種類と実行方法

セッションフィクセーションの実行方法

セッションハイジャックへの対策

2.6 DNS サーバに対する攻撃

DNSサーバに対する攻撃の種類と実行方法

DNS サーバに対する攻撃への対策

2.7DoS攻撃

DoS攻撃の種類と対策

DoS攻撃への総合的な対策

2.8Webアプリケーションに不正なスクリプトや命令を実行させる攻撃,

不正なスクリプトや命令を実行させる攻撃の種類、

クロスサイトスクリプティング

SQL インジェクション

OSコマンドインジェクション

HTTPヘッダインジェクション

メールヘッダインジェクション

ディレクトリトラバーサル攻撃

2,9マルウェアによる攻撃

マルウェアの種類

コンピュータウイルス、ワーム

マルウェアへの対策

トロイの木馬、

悪意あるモバイルコード

スパイウェア

ボット

ランサムウェア

ドロッパ

Gumblar

標的型攻撃

ファイルレス攻撃

仮想通貨マイニングとクリプトジャッキング

マルウェアを検出する手法

第3章 情報セキュリティにおける脆弱性

3.1 脆弱性の概要

脆弱性とは

効果的な情報セキュリティ対策の実施方法、

3.2 ネットワーク構成における脆弱性と対策

ネットワーク構成における脆弱性

ネットワーク構成における脆弱性への対策,

3.3 TCP/IPプロトコルの脆弱性と対策

TCP/IPプロトコル全般における共通の脆弱性

TCP/IPプロトコル全般における共通の脆弱性への対策

3.4電子メールの脆弱性と対策

SMTP の脆弱性

SMTP の脆弱性への対策。

POP3 の脆弱性

POP3 の脆弱性への対策

3.5 DNS の脆弱性と対策

DNS の脆弱性

DNS の脆弱性への対策

512 オクテット制限への対応

3.6 HTTP 及び Webアプリケーションの脆弱性と対策

HTTPとWebアプリケーションの仕組み

セッション管理の脆弱性と対策

HTTPプロトコル)の仕様による脆弱性と対策

Webサーバの実装や設定の不備による脆弱性と対策

Webアプリケーションの仕様や実装による脆弱性と対策

第4章

情報セキュリティマネジメントの実践

4.1 リスクの概念とリスクアセスメント

投機的リスクと純粋リスク

リスクの構成要素と損失

リスクアセスメントの概要

詳細リスク分析・評価の手順

4.2 リスクマネジメントとリスク対応

リスクマネジメントのプロセス

リスク対応の概要

リスク対応手法の種類

4.3 情報セキュリティポリシの策定

情報セキュリティポリシの概要

情報セキュリティポリシ策定における留意事項

4.4 情報セキュリティのための組織

組織のあるべき姿と役割の例

4.5情報資産の管理及びクライアントPCのセキュリティ

情報資産の洗出しと分類

情報資産の取扱い方法の明確化

クライアントPC の管理及びセキュリティ対策

4.6 物理的・環境的セキュリティ

災害や障害への物理環境面の対策

物理的な不正行為への対策

4.7人的セキュリティ

人的セキュリティ対策実施の要点

4.8 情報セキュリティインシデント管理

情報セキュリティインシデント管理の流れと留意事項

4.9事業継続管理

BCP, BCM の概要

BCP策定,BCM 確立における要点

4.10 情報セキュリティ監査及びシステム監査、

情報セキュリティ監査の必要性と監査制度の概要

システム監査制度の概要

第5章 情報セキュリティ対策技術(1) 侵入検知・防御

5. 1情報セキュリティ対策の全体像

情報セキュリティ対策の分類。

5. 2 ホストの要塞化

ホストの要塞化の概要

要塞化の主な実施項目

5. 3脆弱性検査

脆弱性検査の概要

脆弱性検査の実施

ファジングの概要

5 .4 Trusted OS

Trusted OS の概要

5. 5 ファイアウォール

ファイアウォールの概要

ファイアウォールの基本的な構成

フィルタリング方式から見た FW の種類,

ファイアウォールのアドレス変換機能

ファイアウォールで防御できない攻撃

ファイアウォールの拡張機能。

5 .6侵入検知システム(IDS)

侵入検知システムの概要

IDSの種類と主な機能

IDSの構成例

IDS導入上の留意点

IDSの機能上の限界及び運用上の課題

IDS の拡張的な機能

5 .7侵入防御システム(IPS)

IPS の概要

IPS の主な機能

IPS の構成例

IPS の機能上の限界及び運用上の課題,

5. 8Webアプリケーションファイアウォール(WAF)

Webアプリケーションファイアウォールの概要

WAFの種類と主な機能

WAF の構成例

WAF の機能上の限界及び運用上の課題

5.9 サンドボックス

サンドボックスの概要

サンドボックス製品の種類と構成

サンドボックス製品の機能上の限界及び運用上の課題

第6章 情報セキュリティ対策技術(2) アクセス制御と認証

6 .1 アクセス制御、

アクセス制御の概要

アクセス制御の実施、

6 .2認証の基礎

認証とは

認証の分類

6.3 固定式パスワードによる本人認証

固定式パスワードによる認証方式の特徴。

6.4 ワンタイムパスワード方式による本人認証

ワンタイムパスワード方式とは

チャレンジレスポンス方式による OTP認証システム

トークン(携帯認証装置)による OTP認証システム

6.5 バイオメトリクスによる本人認証

バイオメトリック認証システムの概要

バイオメトリック認証システムの性質及び機能

主なバイオメトリック認証システムの特徴

6.6 ICカードによる本人認証

ICカードのセキュリティ機能

ICカードの脆弱性

6.7認証システムを実現する様々な技術

RADIUS

TACACS/TACACS+

Kerberos

ディレクトリサービス

EAP,

6.8 シングルサインオンによる認証システム

SSO の概要

SSO を実現する仕組み

第7章 情報セキュリティ対策技術(3) 暗号

7.1 暗号の基礎

暗号の概念。

主な暗号方式,

ハッシュ関数,MAC, フィンガプリント

Diffie-Hellmarn 鍵交換アルゴリズム

7.2 VPN

VPN の概要

7.3IPsec

IPsec の概要

IPsec VPN における二つの暗号化モード

IPsec によって提供される機能

IPsec を構成するプロトコルや機能の概要

7.4 SSL/TLS

SSL/TLS の概要

SSL/TLS におけるセッション及びコネクション

SSL/TLS における鍵生成及び送信データ処理

SSL/TLS によるインターネット VPN(SSL-VPN)

7.5 その他の主なセキュア通信技術

IP-VPN

SSH

PPTP

54 L2TP

S/MIME

PGP,

7.6無線 LAN 環境におけるセキュリティ対策

無線 LAN のセキュリティ機能及び脆弱性

無線 LAN のセキュリティ強化策,

7.7 PKI

PKI の概要,

ディジタル証明書、

ディジタル証明書による認証基盤を構成する要素。

ディジタル署名

電子文書の長期保存のための技術

7.8 ログの分析及び管理

ログ分析の概要

ログ分析による効果及び限界

7.9 可用性対策,

二重化/冗長化

稼働状況監視。

RAID

クラスタリングシステム

データのバックアップ

第8章 システム開発におけるセキュリティ対策

8.1 システム開発工程とセキュリティ対策

システム開発におけるセキュリティ対策の必要性

システム開発工程におけるセキュリティ対策の実施例

8.2 C/C++ 言語のプログラミング上の留意点

BOF を引き起こす関数

各関数の脆弱性及び対策

8.3 Java の概要とプログラミング上の留意点

Java の概要

Javaのセキュリティ機構の概要

Javaのセキュリティ上の留意点

8.4 ECMAScript の概要とプログラミング上の留意点

ECMAScript の概要

ECMAScript の基本的な記述方法と規則,

グローバル変数とローカル変数の取扱い

クッキーの取扱い

ECMAScript に関連した各種技術

第9章 情報セキュリティに関する法制度

9.1 情報セキュリティ及び IT サービスに関する規格と制度

情報セキュリティに関する規格や制度の必要性

ISO/IEC 15408

CMMI

PCI DSS

ISO/IEC 20000 及び ITIL

9.2 個人情報保護及びマイナンバーに関する法律と制度

個人情報保護に関する法律とガイドライン

マイナンバーに関する法律とガイドライン

JIS Q 15001とプライバシーマーク制度

GDPR

9.3 情報セキュリティに関する法律とガイドライン

コンピュータ犯罪を取り締まる法律

サイバーセキュリティ基本法、

サイバーセキュリティ経営ガイドライン

電子署名法

通信傍受法。

特定電子メール法

9.4 知的財産権を保護するための法律

知的財産権、

特許法、

著作権法

不正競争防止法

9.5 電子文書に関する法令及びタイムビジネス関連制度等

電子文書の取扱いに関する法令

タイムビジネスに関する指針,制度など

9.6 内部統制に関する法制度

内部統制と会社法

SOX法

IT 統制とCOBIT

参考資料

索引

情報処理安全確保支援士試験とは

「情報処理安全確保支援士試験」(通称:登録情報セキュリティスペシャリスト試験)とは、 従来の情報セキュリティスペシャリスト試験(旧 SC)をベースに、定期的に実践的な能力 を確認する更新制を導入するとともに,登録者の情報を公開することで、情報セキュリティ 人材の質の担保と可視化を図る,新たな国家資格制度である。同制度の実施に先立ち,サ イバーセキュリティ基本法及び情報処理の促進に関する法律の一部が改正された。

このように、試験制度は大きく改正されることとなったが、試験の内容自体は旧 SCをほ はそのまま踏襲したものとなる。

●情報セキュリティ関連試験の沿革

「世界最先端のIT国家」実現に向けて,2001年に政府が公表した「e-Japan 戦略」に基づき、 組織の現場サイドで情報セキュリティマネジメントを推進できる知識や技術をもった人材を 育成することを目的として同年に情報セキュリティアドミニストレータ試験(SU) が創設さ れた。SUは2008年秋までの8年間で約2万5,000人の合格者を輩出した。

続いて、経済産業省所管の産業構造審議会情報セキュリティ部会「情報セキュリティ総 合戦略」(2003年10月)の答申を受け、情報システム開発を担う専門家に対して日的やイ ンセンティブを与え,社会的地位を明確にするため,2006年にテクニカルエンジニア(情 報セキュリティ)試験(SV)が創設された。SVは2008年春までの3年間で約 5,000人の 合格者を輩出した。

その後、ベンダ側人材にもユーザ個人材にも同等レベルの知識・技能が求められること を踏まえ、2009年よりSUとSVを統合し,旧SC が開始された。2016年春までの旧 SCの 合格者数は約4万人である。

さらに,2016年春より、組織内で情報セキュリティマネジメントを推進する人材を対象と した「情報セキュリティマネジメント試験」(SG)が開始され,2017年春までの試験で約4 万人が合格している。

そして、2017年春より、旧 SC を引き継いだ「情報処理安全確保支援士試験」が開始さ れた。旧 SC, SV 及び情報処理安全確保支援士の合格者による登録者数は、2018年10月 1日付で合計 17,360 名となっている。

セキュリティ技術の教科書 第2版 (教科書シリーズ)

これから“セキュリティ技術”を学ぶ方へ

『セキュリティ技術の教科書』の執筆コンセプト

本書は,次のような方を想定読者として執筆しました。

・これから社会人になり、ITパーソンとして活躍しようと志している学生の方

・既にITパーソンとして実務を行いながら、セキュリティ技術全般を学習しようとする方

・情報処理安全確保支援士試験の午前II試験におけるセキュリティ分野の専門知識を効率的,かつ,しっかりと理解したい方

セキュリティに係わるIT・パーソンは、ホワイトハッカー (3.1.2参照)と呼ばれるようなセキュリティプロフェッショナルと,その他の様々な領域のITプロフェッショナルに分類されます。後者の“様々”というのは、プログラマやシステムアーキテクト, ネットワークエンジニアや基盤系エンジニア,フィールドエンジニア, データベースエンジニアや組込みエンジニア, ITコンサルタントやプロジェクトマネージャ,サービスマネージャやシステム監査人などです。

セキュリティに係わるITパーソンのうち,95%は後者だと言われています。職種が多いの で当然です。重要なポイントは、セキュリティプロフェッショナルはもちろん、他のいずれの領域で活動するにしても、セキュリティ技術の知識が必要だということです。

このような多様なITパーソンの方向けに,ITSS (ITスキル標準)レベル3~4のセキュリティ技術全般の基礎を整理しました。そのため, ITSSレベル2(基本情報技術者)のIT知識をもっている方がより知識を深めるのに最適です。

執筆に当たって

本書は,情報処理安全確保支援士試験の対策セミナー向けのレジュメをベースに制作しまし た。レジュメに対する典型的なご意見は、「コンパクトでよくまとまっているけど、読んだだけでは分からない部分があります」でした。書籍として制作する機会を得て,「読んで分かる」を目指して再構成・加筆しました。

IT技術全般と同様、セキュリティ技術の学習では,目に見えない概念的(論理的)な内容を理解することが必要です。そこで、本書では図解を心がけています。理解を定着させるためには,自分で図を描いてみることをお勧めします。

本書を学習して十分に理解したセキュリティ技術の基本が,現場におけるセキュリティ実践

の礎として役立つことを期待しています。

第2版について

第2版は,第1版のマイナーチェンジ版で全体の構成は変わりません。変更点は次のとおりです。

・第1版へのご意見や技術の動向を考慮して、文章表現や説明内容を見直しました。

・第1版の出版後に情報処理安全確保支援士試験で出題された,DMARCやFIDOといった重要技術を追加しました。

・例題演習の問題を3割入れ替えました。

2020.3 著者 長嶋 仁

本書の構成と使い方

(1) 本書の構成と使い方

11章に分類したセキュリティ技術の説明と,各章の大きな節ごとの例題演習で構成しています。例題は,情報セキュリティスペシャリスト試験や応用情報技術者試験の午前問題です。インプットとアウトプットを組み合わせるのが効果的です。例題の解答解説は、全体をまとめて第12章に記載しています。

(2) 英字の略号のルビについて

ルビを付けているのは,アルファベット読みではないものです。読み方は唯一ではないものもあります。本書では代表的なものを掲載しています。

例 ARP “エーアールピー”ではなく“アープ”なのでルビを付けています。

TLS “ティーエルエス”なのでルビを付けていません。

(3) 法令,規格, ガイドラインについて

法令、規格,ガイドラインなどは、出版後に改正される可能性がありますので、必要に応じて最新の情報を確認してください。

Pick up ―情報処理安全確保支援士試験とは―

前述のとおり,本書は情報処理安全確保支援士試験の学習にもご活用いただけます。そこで、簡単に試験の概要を紹介します。※以下、IPAホームページ(https://www.jitec.ipa.go.jp/)より要約

(1) 「情報処理安全確保支援士」の創設

サイバー攻撃の急激な増加により、企業などにおけるサイバーセキュリティ対策の重要性 が高まる一方、サイバーセキュリティ対策を担う実践的な能力を有する人材は不足しています。そこで、サイバーセキュリティに関する実践的な知識・技能を有する専門人材の育成と確保を目指して,国家資格「情報処理安全確保支援士」制度が創設されました。

「情報処理安全確保支援士」はサイバーセキュリティに関する専門的な知識・技能を活用 して企業や組織における安全な情報システムの企画・設計・開発・運用を支援し、サイバーセキュリティ対策の調査・分析・評価やその結果に基づく指導・助言を行います。

(2) 登録のメリット

・国家資格「情報処理安全確保支援士」の資格名称を使用ができる。

・情報セキュリティに関する高度な知識・技能を保有する証になる。

・毎年の講習受講により、情報セキュリティに関する最新知識や実践的な能力の維持ができる。

(3) 情報処理安全確保支援士試験

「情報処理安全確保支援士」制度の創設に伴い、従来の情報セキュリティスペシャリスト 試験は廃止され,平成29年4月から新たに情報処理安全確保支援士試験が実施されていま す。情報処理安全確保支援士試験の合格者は、登録をすることによって、独占的に「情報処 理安全確保支援士」の資格名称を使用することができます。

試験に関心をもたれた方、受験を考えている方は,IPAのWEBサイトで詳細情報をご確認ください。支援士資格の登録、講習の受講などに関するFAQも掲載されていまのすので、こまめに確認しておきましょう。

https://www.ipa.go.jp/siensi/index.html

目次

これから”セキュリティ技術”を学ぶ方へ

第1章 情報セキュリティとサイバーセキュリティ

1.1 情報セキュリティからサイバーセキュリティへ

1.1.1 情報セキュリティとは何か

1.1.2 サイバーセキュリティとは何か

1.1.3 例題演習

第2章 インターネット技術の基礎

2.1 インターネット技術の概要

2.1.1 インターネット技術の重要な要素

2.2 IPアドレス, ポート番号,MACアドレス

2.2.1 IPアドレスとNAT

2.2.2 ポート番号とNAPT

2.2.3 MACアドレス

2.2.4 例題演習

2.3 プロトコルとサービス

2.3.1 TCP/IPプロトコル群

2.3.2 IP

2.3.3 TCPとUDP

2.3.4 LANの通信とARP

2.3.5 WebサービスとHTTP

2.3.6 メールサービスとSMTP, POP3, IMAP4

2.3.7 DNSサービスとDNS

2.3.8 その他のプロトコル

2.3.9 例題演習

2.4 ネットワーク機器

2.4.1 ネットワーク接続機器

2.4.2 無線アクセスポイント

2.4.3 例題演習

2.5 データベース技術

2.5.1 SQL文

第3章 セキュリティに対する脅威

3.1 脅威と攻撃者

3.1.1 脅威の分類

3.1.2 攻撃者の種類と動機

3.2 様々な脅威

3.2.1 マルウェア

3.2.2 サイバー攻撃

3.2.3 なりすましと不正アクセス

3.2.4 通信の盗聴や改ざん

3.2.5 情報機器への攻撃

3.2.6 例題演習

第4章 暗号技術・認証技術,PKI

4.1 共通鍵暗号方式と公開鍵暗号方式

4.1.1 共通鍵暗号方式

4.1.2 公開鍵暗号方式

4.1.3 共通鍵暗号方式と公開鍵暗号方式の比較

4.1.4 例題演習

4.2 ハッシュ関数とメッセージ認証

4.2.1 ハッシュ関数

4.2.2 メッセージ認証

4.2.3 例題演習

4.3 ディジタル署名とPKI

4.3.1 ディジタル署名

4.3.2 PKI

4.3.3 秘密鍵の保護

4.3.4 タイムスタンプとXML署名

4.3.5 ブロックチェーン

4.3.6 例題演習

4.4 認証方式

4.4.1 利用者認証の方式

4.4.2 パスワード認証

4.4.3 共通鍵認証と公開鍵認証

4.4.4 その他の認証方式

4.4.5 例題演習

第5章 通信の制御とサイバー攻撃対策技術

5.1 ファイアウォール

5.1.1 ファイアウォールの目的

5.1.2 ファイアウォールの機能

5.1.3 例題演習

5.2 プロキシサーバ

5.2.1 プロキシサーバの種類

5.2.2 プロキシサーバの機能

5.2.3 例題演習

5.3 IDS・IPS

5.3.1 IDS・IPSの種類

5.3.2 IDS・IPSの検知方法と動作

5.3.3 例題演習

5.4 WAF

5.4.1 WAFの機能と運用

5.4.2 例題演習

5.5 サイバー攻撃対策技術

5.5.1 マルウェア対策技術

5.5.2 標的型攻撃に対する内部拡大・出口対策

5.5.3 例題演習

第6章 Webシステムのセキュリティ

6.1 HTTP

6.1.1 HTTPメッセージ

6.1.2 Cookie

6.1.3 HTTP認証

6.1.4 例題演習

6.2 Webアプリケーションへの攻撃と対策

6.2.1 セッションハイジャック

6.2.2 セッションフィクセーション

6.2.3 SQLインジェクション

6.2.4 クロスサイトスクリプティング(XSS)

6.2.5 クロスサイトリクエストフォージェリ(CSRF)

6.2.6 ディレクトリトラバーサル

6.2.7 OSコマンドインジェクション

6.2.8 バッファオーバフロー(BOF)

6.2.9 クリックジャッキング

6.2.10 HTTPヘッダインジェクション

6.2.11 メールヘッダインジェクション

6.2.12 例題演習

第7章 メールシステムのセキュリティ

7.1 メールシステムにおける脅威

7.1.1 攻撃メール

7.1.2 踏み台攻撃

7.1.3 メールの盗聴・改ざん,誤送信

7.1.4 例題演習

7.2 メールシステムのセキュリティ機構

7.2.1 SMTP, POPのセキュリティ

7.2.2 S/MIME, PGP

7.2.3 送信ドメイン認証(SPF, DKIM, DMARC)

7.2.4 メールのフィルタリング

7.2.5 OP25B

7.2.6 Webメール

7.2.7 例題演習

第8章 DNSシステムのセキュリティ

8.1 DNSシステムにおける脅威と対策

8.1.1 DNSキャッシュポイズニング

8.1.2 DDoS攻撃

8.1.3 その他のDNSセキュリティ

8.1.4 例題演習

第9章 セキュアプロトコル

9.1 トランスポート層のセキュアプロトコル

9.1.1 TLS

9.1.2 SSH

9.1.3 例題演習

9.2 ネットワーク層のセキュアプロトコル

9.2.1 IPsec

9.2.2 例題演習

9.3 LANのセキュリティ規格

9.3.1 IEEE802.1X

9.3.2 無線LANのセキュリティ規格

9.3.3 例題演習

9.4 認証・認可プロトコル

9.4.1 SAML

9.4.2 OAuth

9.4.3 FIDO

9.4.4 例題演習

第10章 システムセキュリティ

10.1 OS関連のセキュリティ

10.1.1 アクセス管理

10.1.2 システムのセキュリティ管理

10.1.3 スマートフォンのセキュリティ

10.1.4 例題演習

10.2 データベースセキュリティ

10.2.1 データベースのセキュアな運用

10.2.2 例題演習

10.3 情報ハイディング技術

10.3.1 ステガノグラフィ,電子透かし

10.3.2 例題演習

第11章 情報セキュリティマネジメント

11.1 ISMSの構築と運用

11.1.1 ISMS(情報セキュリティマネジメントシステム)

11.1.2 リスクマネジメント

11.1.3 セキュリティの検査・監視とシステム管理

11.1.4 脆弱性管理

11.1.5 インシデント対応

11.1.6 内部不正対策

11.1.7 情報セキュリティの点検

11.1.8 例題演習

11.2 情報セキュリティ関連規格,ガイドライン,制度

11.2.1 CRYPTREC

11.2.2 ISO/IEC 27000シリーズ

11.2.3 その他の関連規格・基準

11.2.4 情報セキュリティ関連ガイドライン

11.2.5 情報セキュリティ関連制度

11.2.6 例題演習 11.3 情報セキュリティ関連法規

11.3.1 サイバーセキュリティ基本法

11.3.2 刑法

11.3.3 不正アクセス禁止法

11.3.4 知的財産権関連法規

11.3.5 個人情報保護法

11.3.6 その他の情報セキュリティ関連法規

11.3.7例題演習

第12章 例題演習の解答・解説

用語 INDEX

参考文献/URL

ポケットスタディ 情報処理安全確保支援士

はじめに

本書の狙い

筆者の村山直紀と申します。プロの講師陣が執筆する,秀和システム『ポケットスタディ』シリーズ (通称ポケスタ),その「情報処理安全確保支援士試験(情報セキュリティスペシャリスト試験)」(以下,SC試験)対応版を,お届けします。

本書は,旧試験で大反響を得た定番書籍「ポケットスタディ 情報セキュリティスペシャリスト[第2版]」の,正統な後継。その書籍が,日本におけるサイバーセキュリティの普及啓発の一翼を担う書籍として社会に広く普及した事,そしてSC試験への合格という形で幾多の幸福に貢献できた事,筆者としてとても嬉しく思います。

さて本書。SC試験の合格に必要十分な知識と解答テクニックを御覧の通りの手頃なサイズに濃縮。そして「わかりやすさ」「がめつさ」「セミナー会場の臨場感」も御期待通り。また「出題のライフサイクル®」分析を踏まえ,皆様の素朴で切実な疑問「では,どう出す?どう答える?」への筆者からの回答「書くべき着眼点は,こうだ!」も,午後のスペシャルテクニック「速効サプリ®」として本書に結実しました。

合格するなら『ポケスタ』

本書は,解答テクニックを速修したい“現場のプロ”の強い味方。そしてSC(または相当)試験の合格者の,継続学習にも対応。本書は,企業等の人材育成担当者様,大学等の教職員様の,教育活動のネタ本としても御支持を頂く,ツボを押さえた割り切り設計です。

受験予定者はSC試験の実施機関(以下,IPA)がWebサイト上で無償公開する過去問題・解答例・シラバス等を入手し,本書と過去問題の精読で解法のツボを押さえ,必要ならばスマホ等で検索し,専門書の併読を。

やがて学習が進み,他の厚手のSC試験対策書も一通りこなされた頃には, 本書は通勤・通学・試験会場での総チェックにと,どこにでもお供します。 本書は当落線上の読者様の“背中を最後に一押し”します。

自己啓発にも「ポケスタ」

そして「SC試験に合格」では終わらせないのが昨今の政策。本書は情報処理安全確保支援士(登録セキスペ)の維持に不可欠な,更新制度への備えにも最適です。過去にSC試験に合格された多忙な“現場のプロ”のフォローアップにも,本書の「速効サプリ」は役立ちます。

試験の合格率

上図はH24春期~H28秋期の,SC試験の通過率(延人数ベース,以下同じ)です。受験者の過半数を占める「午前I」免除者や,途中帰宅等によって図との差異は生じますが,受験者総数に占める合格者総数の率・平均合格率は約14.46%です。なお合格者総数の,「午前Ⅱ」受験者総数(「午前I」免除者+同・通過者)に占める率は約18.21%,不受験者を含む応募者総数に占める率は約9.63%です。

H28春期・情報セキュリティマネジメント(SG)試験の合格者の多くが,次のステップとして同年秋期・旧SC試験を受験し,「午前I」受験者数は半年で2,739名の増加。ですが「午前I」通過者数は,むしろ202名の減少。SG試験に合格ホヤホヤの人,歯が立っていません。そこで,「午前I(共通知識)」通過には,赤いボケスタ『高度試験共通』,青いポケスタ『応用情報技術者』,これらの最新版を併用して下さい。

本書でお伝えしたい事

本書の見開き番号1~80番は,知識と“答の軸”の獲得が中心,そして 81番は「午後I・II」記述式試験の魔道書「速効サプリ®」。

また,IPA公表の公式解答例に沿わないと合格できない実状を鑑み,本書は「解答例至上主義」を徹底。出題者が「こう答えて欲しい!」と示すヒント等,“その解答例こそが正しい”の論拠も,本書は明確です。

そして本書の目的は「午前II (専門知識)」当然の通過と,「午後I・II」への知識・テクニックの投入。その強力な助っ人が,次の仕掛けです。

・ついでに覚える! 関連知識へのリンク【→[見開き番号]】

・解答テクの即チャージ! これが噂の「速効サプリ」【→81】

・くすぐるあなたの達成感,80問の腕試し「Point check」

・見開き番号毎の「Key Word」は“調べ学習に効果を発揮!

・視野も広がる「コラム」, 心に刻め!「鉄則」「要暗記」

・ポカミス予防! 大反響「漢字かきとりテスト」【→59コラム】

・全問題に出題年・問番号を併記,信頼の証! 参考文献名も明示

H26秋期SC試験。当時の本書で学んだ2名の中学生が合格され,合格の最年少記録を更新しました。推薦の言葉を頂いております。

【合格時 中学1年】井上勢大様

本番での発想を素早く,確信を持って文章にできるようになる一冊。

【合格時 中学2年】青山昂生様

問題を「試験時間内」に解き切る為に必須の一冊。

読者様も筆者も,負けていられません。

情報処理講師

村山 直紀(むらやま,なおき)

CONTENTS

はじめに

受験手続きから合格までの流れ

情報処理安全確保支援士試験の出題範囲

第1部 テクノロジ系

第1章技術要素

1 セキュリティ

1 暗号化技術①

2 暗号化技術②

3 認証技術① ディジタル署名

4 認証技術② 時刻認証,ハッシュ関数

5 認証技術③ ワンタイムパスワード

6 認証技術④ ゼロ知識証明

7 認証技術⑤ PKI, その他

8 「暗号化・認証」出題ポイント①

9 「暗号化・認証」出題ポイント②

10 リスクの種類① クラウド環境下のリスク

・IoT「5つの指針」出題予想①【分析】

11 リスクの種類② 仮想環境下のリスクー

12 リスクの種類③ OSとリスク

13 リスクの種類④ 「なりすまし」出題対策

・コピったROMでPINを知る

14 リスクの種類⑤ 漏えい時の対応

15 リスクの種類⑥ DNS

16 リスクの種類⑦ 盗聴

17 リスクの種類⑧ パスワードクラック

18 リスクの種類⑨ 不適切な認証

19 ISMS,情報セキュリティポリシ①

20 ISMS,情報セキュリティポリシ②

21 リスクマネジメント① 用語

22 リスクマネジメント② 出題ポイント

23 リスクマネジメント③ 各種対策

・善かれと思って報告されても

24 リスクマネジメント④ リスク対応

25 BCP, コンティンジェンシープラン

26 情報セキュリティ関連機関

・IoT「5つの指針」出題予想②【方針】

27 アクセス制御① 役割と権限

28 アクセス制御② アクセス制御

・IoT「5つの指針」出題予想③【設計】

29 「ログの管理」出題ポイント

30 ディジタルフォレンジックス① 解析の手法

31 ディジタルフォレンジックス② アンチフォレンジックス

32 技術評価① 評価方法,評価指標

33 技術評価② CC(コモンクライテリア)

34 人的対策① ソーシャルエンジニアリング

35 人的対策② 利用者への対策

36 人的対策③ 規則,その他

37 技術的対策① 「暗号化」出題ポイント

38 技術的対策② サーバへの対策

39 技術的対策③ ボット対策

40 技術的対策④ マルウェア対策

41 技術的対策⑤ 認証

42 技術的対策⑥ ファイアウォール

43 技術的対策⑦ フィルタリング

44 技術的対策⑧ WAF,IDS,IPS

45 技術的対策⑨ 防御の手法

46 技術的対策⑩ 電子メール①

47 技術的対策⑪ 電子メール②

48 物理的セキュリティ対策

・奥義!言葉のパレート分析

49 実装技術① セキュアプログラミング

50 実装技術② IoT

・loT「5つの指針」 出題予想④【構築・接続】

51 実装技術③ その他

2 ネットワーク

52 データ通信と制御① WAN

53 データ通信と制御② LAN

・インシデントの例

54 通信プロトコル① SDN

55 通信プロトコル② IPv6

56 通信プロトコル③ IPv4

57 通信プロトコル④ ICMP (ping)

・「できる」の判断基準

58 通信プロトコル⑤ DNS

59 通信プロトコル⑥ TCP, UDP

・漢字かきとりテスト[サイバーセキュリティ編]

60 通信プロトコル⑦ その他

61 ネットワーク管理

62 電子メール① 電子メールでの認証

63 電子メール② 「メール」出題対策

64 電子メール③ その他

3 データベース

65 データベース① データ操作

66 データベース② データベース応用

・「である」に潜む「する」の出題価値

第2章 開発技術

4 システム開発技術

67 システム開発技術① テスト技法,XML

68 システム開発技術② オブジェクト指向

5 ソフトウェア開発管理技術

69 ソフトウェア開発管理技術① プロセス

70 ソフトウェア開発管理技術② 知財

・記述問題の採点基準例

71 ソフトウェア開発管理技術③ 脆弱性対策

・「所与」について

第2部 マネジメント系

第3章 サービスマネジメント

6 サービスマネジメント

72 サービスマネジメント① ITIL

73 サービスマネジメント② ITILのプロセス

74 サービスマネジメント③ 高信頼性設計

75 サービスマネジメント④ ファシリティマネジメント

7 システム監査

76 システム監査・情報セキュリティ監査①

77 システム監査・情報セキュリティ監査②

78 内部統制

・IoT「5つの指針」 出題予想⑤【運用・保守】

79 関連法規①

80 関連法規②

・文字数削減の極意

第3部 午後試験対策

第4章 午後対策

●午後のスペシャルテクニック

81 「速効サプリ」こんな特効薬が欲しかった!

索引

練習用解答用紙

受験手続きから合格までの流れ

試験のスケジュール

・試験名

情報処理安全確保支援士試験(SC)

・試験日(通例)

春期試験:4月第3日曜日 秋期試験:10月第3日曜日

・試験時間

午前I:9:30~10:20(50分,途中退室不可) 四肢択一 30問必須

午前II:10:50~11:30(40分,途中退室不可) 四肢択一 25問必須

午後Ⅰ:2:30~14:00(90分) 記述式3問出題2問解答

午後II:14:30~16:30(120分) 記述式2問出題1問解答

注1:「午前I免除」が認められた受験者は「午前II」からの受験が可

注2:時間は監督員の時計が基準,開始20分前までに着席

出願について

・出願期間

例年,春期試験は1月中旬,秋期試験は7月中旬からの約1ヶ月間です。詳しくは,情報処理技術者試験センターのWebサイト等でご確認下さい。一定の基準を満たせば,出願時の明示的な申請により「午前I免除」を適用できます。

・Webサイトからの出願

情報処理技術者試験センターのWebサイトから,指示に従って情報を入力するだけで出願できます。受験手数料は5,700円(本稿執筆現在),最新の値は都度ご確認下さい。

・案内書・手書きによる願書の入手先

①情報処理技術者試験センター ②全国主要書店

案内書は,情報処理技術者試験センターのWebサイトからもダウンロードできます(この場合,願書は付いていません)。

・受験票の到着

通例,試験実施当月の初頭に,受験票が郵送されます。届かない場合や, 受験票の記載事項に問題がある場合は,情報処理技術者試験センターに問い合わせる必要があります。

試験当日の注意

当日の交通機関は休日ダイヤです。また,試験時間中の携帯電話の使用・着信(含・バイプレータ)は即退場(=不合格)であり,ボールペンでの答案記入も使用可能な筆記具の規定に反します。その他詳細は,受験票および会場係員の指示に従ってください。

点数配分,お勧めの労力配分

「午前I」「午前II」「午後I」「午後II」の全てが「満点の60%以上」で合格です。午後の試験(記述式)は,まずは設問から目を通すのが鉄則。本文中の不自然な会話・注記・「だが」といった逆接表現など“妙にひっかかる”部分こそが,出題者からのヒントだと肝に銘じて下さい。

| 午前Ⅰ試験 (9:30~10:20) |

3.4点×30問 点数の上限は100点 (平均100秒/問) |

全て同じ点数です。「脊髄反射」で解ける、得意分野で短い文の出題からの着手が得策です。 |

| 午前Ⅱ試験 (10:50~11:30) |

4点×25問 (平均96秒/問) |

「初めてみた」出題なら昼休みに要サーチ。その用語が当日の「午後」に出る可能性も。 |

| 午後Ⅰ試験 (12:30~14:00) |

50点×2問 (問1~3から選択) |

全設問の2回読込みで、後ろの方の設問(高得点の長文)を書く自信がない1問を捨ててください。 |

| 午後Ⅱ試験 (14:30~16:30) |

100点×1問 (問1~2から選択) |

10分かけて2問の比較・吟味。本文中に「ここは設問n(と関係あり)」等、残り60分で丁寧に答案を埋める進行がお勧め。 |

合格発表

発表日は,おおむね試験日の2ヶ月後です。その後,合格者にのみ,合格証書が発送されます。受験票は失くさず,合格証書到着まで保管しておいて下さい。

※試験制度に関する詳細や最新の情報は「情報処理技術者試験センター」Webサイトをご参照下さい。

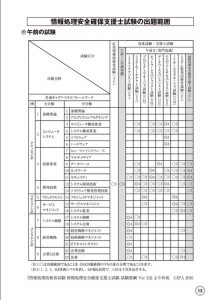

情報処理安全確保支援士試験の出題範囲

●午前の試験

●午後の試験

1 情報セキュリティシステムの企画・要件定義・開発・運用・保守に関すること

情報システムの企画・要件定義・開発,物理的セキュリティ対策, アプリケーション(Webアプリケーションを含む)のセキュリティ対策, セキュアプログラミング, データベースセキュリティ対策,ネットワークセキュリティ対策, システムセキュリティ対策など

2 情報セキュリティの運用に関すること

情報セキュリティポリシ, リスク分析, 業務継続計画, 情報セキュリティ 運用・管理,脆弱性分析,誤使用分析,不正アクセス対策,インシデント対応,ユーザセキュリティ管理,障害復旧計画,情報セキュリティ教育, システム監査(のセキュリティ側面), 内部統制など

3 情報セキュリティ技術に関すること

アクセス管理技術,暗号技術,認証技術, マルウェア(コンピュータウイルス,ボット,スパイウェアなど)対策技術,攻撃手法(ソーシャルエ ンジニアリング,サイバー攻撃など), セキュリティ応用システム(署名認証,侵入検知システム, ファイアウォール, セキュアな通信技術(VPNほか),鍵管理技術,PKIなど。また,周辺機器も対象とする),監査証跡のためのログ管理技術など

4 開発の管理に関すること

開発ライフサイクル管理,システム文書構成管理, ソフトウェアの配布と操作,人的管理手法 (チーム内の不正を起こさせないような仕組み),開発環境の情報セキュリティ管理,脆弱性情報収集管理など

5 情報セキュリティ関連の法的要求事項などに関すること

情報セキュリティ関連法規,国内・国際標準,ガイドライン,著作権法, 個人情報保護,情報倫理など

『情報処理技術者試験 情報処理安全確保支援士試験 試験要綱 Ver 3.0』より作成

令和02年【春期】【秋期】情報処理安全確保支援士 合格教本

はじめに

「情報処理安全確保支援士」は極めて有望な資格です。

日本が今後,経済の発展やプレゼンスの強化を狙うのであれば,国民全体のITリテラシの底上げや,ITに従事する人材の育成は避けて通れません。ITのインフラ化, 社会のITへの依存を考えると,IT教育の重要性は増すことはあっても,減ることはほぼ考えられません。高度な能力を持つ人材は引く手あまた,いくらいても足りない状況です。

IoTやAIなど,便利である反面,セキュリティ面で極めてセンシティブなシステムも激増します。その中核を担う情報処理安全確保支援士は,この分野での仕事を志す方は是非取得しておくべき資格です。キャリアパスを考えるときに,極めて大きなアドバンテージになるでしょう。

情報処理技術者関連資格では初めての名称独占資格,CCSFレベル4相当の高いプレミアム性があり,資格を取得した受験者は高い信頼と稀少価値を獲得できます。

そのプレミアム性に相応しい難しい試験ですが,臆する必要はありません。情報処理安全確保支援士のシラバスは,連綿と続いた情報セキュリティスペシャリスト試験 (廃止)などのセキュリティ系資格をベースにしており,その対策ノウハウや解答テクニックは長期間に渡って積み重ねられてきました。

本書を使って,安心して試験対策を進めてください。また,過去問演習はとても役に立ちます。本書特典のWebアプリや過去問の書籍にも目を通すと得点力が更に増します。

セキュリティの個別技術を問うというより,受験者のこの分野に対するポテンシャルや全体を俯瞰してセキュリティデザインを考える能力を見ることに主眼がおかれているため,実践的でないという批判もある試験ですが,高度なセキュリティ人材を多く育てていきたいという目標にはうまく合致した試験です。

注意しておきたいのは,情報処理安全確保支援士への登録です。登録や維持に高額の費用が必要なので,これを個人が負担し続けることはストレスになるでしょう。試験合格だけでも能力の証明になりますので,特に会社にお勤めの場合は,維持費補助などの制度をよく調べて登録するとよいでしょう。是非試験に合格して,キャリアパスを次のステージに移行させてください。

岡嶋裕史

目次

受験のてびき

第I部 知識のまとめ -午前Ⅰ,午後Ⅰ・II問題対策-

午前問題の出題

■ 第1章 脅威とサイバー攻撃の手法

1.1 情報セキュリティとは

1.1.1情報セキュリティのとらえ方

1.1.2 攻撃者だけがセキュリティの敵ではない

1.1.3情報セキュリティはコスト項目である

もっと掘り下げる 3つの監査

1.2リスク

1.2.1 情報資産と脅威

1.2.2 脆弱性の存在

1.2.3 物理的勝弱性

もっと掘り下げる 状況的犯罪予防

1.2.4 技術的脆弱性

1.2.5 人的脆弱性

1.2.6 リスクの顕在化

1.3脅威の種類

1.3.1 物理的音威

1.3.2 技術的脅威

1.3.3 人的脅威

1.4 攻撃者

1.4.1 攻撃者の目的

1.4.2 攻撃者の種類・動機

もっと掘り下げる 不正のトライアングル

1.5 情報収集と共有

1.5.1情報収集と共有をしなければならない背景

1.5.2 弱性情報を集めるデータベース

1.5.3脆弱性情報の標準化(CVSS, CWE)

1.5.4公開のタイミングとExploitコード

1.6 さまざまなサイバー攻撃の手法

1.6.1 サイバー攻撃の手法を理解しておく意義

1.6.2 主なサイバー攻撃の手法

1.7 不正アクセス

1.7.1 不正アクセス

1.7.2 不正アクセスの方法

1.8 バッファオーバフロー

1.8.1 バッファオーバフローとは

1.8.2 C言語とバッファオーバフロー

1.8.3 主なバッファオーバフロー攻撃

1.8.4 バッファオーバフローへの対策

1.9 パスワード奪取

1.9.1 ブルートフォースアタック

1.9.2 辞書攻撃

もっと掘り下げる レインボーテーブル攻撃

1.9.3 ログの消去

1.9.4 バックドアの作成

1.10 セッションハイジャック

1.10.1 セッションハイジャックとは

1.10.2 セッションフィクセーション

もっと掘り下げる ログ

1.11 盗聴

1.11.1 盗聴とは

1.11.2 スニファ

1.11.3 サイドチャネル攻撃

1.11.4 電波傍受

1.11.5 キーボードロギング

1.12 なりすまし

1.12.1 なりすましとは

1.12.2 ユーザIDやパスワードの偽装

1.12.3 IPスプーフィング

1.12.4 踏み台

1.13 DoS攻撃

1.13.1 サービス妨害とは

1.13.2 TCP SYN Flood

1.13.3 Connection Flood

1.13.4 UDP Flood

1.13.5 Ping Flood(ICMP Flood)

1.13.6 Ping of Death

1.13.7 DDoS攻撃

1.13.8 分散反射型 DoS攻撃

1.13.9 その他のDoS攻撃

1.13.10 サービス妨害の法的根拠

もっと掘り下げる ボット

1.14 Webシステムへの攻撃

1.14.1 Webビーコン

1.14.2 フィッシング

1.14.3 ファーミング

1.14.4 MITB(Man In The Browser)

1.15 スクリプト攻撃

1.15.1 クロスサイトスクリプティング

1.15.2 クロスサイトリクエストフォージェリ

1.15.3 SQLインジェクション

1.15.4 OSコマンドインジェクション

1.15.5 HTTPヘッダインジェクション

1.15.6 キャッシュサーバへの介入

1.16 DNSキャッシュポイズニング

1.16.1 DNSキャッシュポイズニングとは

1.16.2 DNS Changer

1.17標的型攻撃

1.17.1 標的型攻撃とは

もっと掘り下げる APT

1.18 その他の攻撃方法

1.18.1 ソーシャルエンジニアリング

1.18.2 ランサムウェア

1.18.3 スパムメール

1.18.4 ファイル名の偽装

1.18.5 スパイウェア

1.18.6 メール爆撃

1.18.7 ルートキット

1.19 マルウェア

1.19.1 マルウェアの分類

もっと掘り下げる ダークネット,サーフェスウェブ,ディープウェブ,ダークウェブ

1.19.2 マルウェアの感染経路①媒体感染

1.19.3 マルウェアの感染経路②ネットワーク

1.19.4 マクロウイルス

1.20 マルウェアへの対策

1.20.1 セキュリティ対策ソフト

1.20.2 セキュリティ対策ソフトの限界と対策

1.20.3 ネットワークからの窓断

1.20.4 感染後の対応

1.20.5 マルウェア対策の基準

理解度チェック・解答

■ 第2章 セキュリティ技術 対策と実装

2.1 ファイアウォール

2.1.1 ファイアウォールとは

2.1.2 レイヤ3フィルタリング(IPアドレス使用)

2.1.3 レイヤ4フィルタリング(+ポート番号, プロトコル種別)

もっと掘り下げる ポート攻撃

2.1.4 ルータとの違い

2.1.5 レイヤクフィルタリング

2.1.6 ルールベース作成の注意

2.1.7 パーソナルファイアウォール

2.1.8 コンテンツフィルタリング

2.2 シングルサインオン

2.2.1 プロキシサーバ

2.2.2 リバースプロキシとシングルサインオン

2.2.3 その他のシングルサインオン

2.3 WAF

2.3.1 WAF とは

2.4 DMZ

2.4.1 公開サーバをどこに設置するか

2.4.2 第3のゾーンを作る-DMZ

2.5 リモートアクセス

2.5.1 リモートアクセス技術

2.5.2 PPP

2.5.3 PPPの認証技術

2.6 VPN

2.6.1 VPNの基本構成

2.6.2 VPNの種類

2.6.3 VPNの2つのモード

2.6.4 VPNを実現するプロトコル

2.6.5 ネットワーク仮想化

2.7 IPsec

2.7.1 IPsecとは

2.7.2 SA

2.7.3 AHとESP

2.8 IDS

2.8.1 IDSとは

2.8.2 IDSのしくみ

2.9 IPS

2.9.1 IPSとは

2.9.2 IPSの配置

2.9.3 IPSとファイアウォールの関係

2.10 不正データの排除

2.10.1 サニタイジング

2.10.2 エスケープ処理

2.11 プレースホルダー

2.11.1 プレースホルダとは

2.12 信頼性の向上①RASIS

2.12.1 RASIS

2.13信頼性の向上②耐障害設計

2.13.1 耐障害設計の考え方

2.13.2 フォールトアボイダンス

2.13.3フォールトトレランス

2.13.4 耐障害設計の手法

2.13.5 性能管理

2.14 信頼性の向上③バックアップ

2.14.1 バックアップとは

2.14.2 バックアップ計画

2.14.3 バックアップ方法

2.14.4 バックアップ運用

2.15 信頼性の向上④その他のバックアップ技術

2.15.1 NAS

2.15.2 SAN

もっと掘り下げる データ爆発

2.16 ネットワーク管理技術

2.16.1 syslog

2.16.2 NTP

2.16.3 管理台帳の作成

2.16.4 SNMP

2.17 セキュア OS

2.17.1 Trusted OS

2.17.2 セキュア OS

2.18クラウドとモバイル

2.18.1 クラウド技術の弱性と対策

2.18.2 クラウドサービスの種類

2.18.3 モバイル機器の脆弱性と対策

2.19人的セキュリティ対策

2.19.1 アカウント管理

2.19.2 アクセス管理

2.19.3 IDの制限

理解度チェック・解答

■ 第3章 セキュリティ技術 -暗号と認証

3.1 セキュリティ技術の基本

3.1.1 セキュリティ技術とは

3.1.2 セキュリティ技術の種類

3.2 暗号①暗号化の考え方

3.2.1 盗聴リスクと暗号化

3.2.2 暗号の基本と種類

3.2.3 暗号を評価する団体

3.3 暗号②共通鍵暗号方式

3.3.1 共通鍵暗号方式

3.3.2 共通鍵暗号方式のしくみ

3.3.3 共通鍵暗号方式の実装技術

3.3.4 秘密鍵の管理

3.4 暗号③公開鍵暗号方式

3.4.1 公開鍵暗号方式

3.4.2 公開鍵暗号方式のしくみ

3.4.3 公開鍵暗号の実装技術

3.5 認証①認証システム

3.5.1 アクセスコントロールと認証システム

3.5.2 パスワード認証

3.6 認証②ワンタイムパスワード

3.6.1 ワンタイムパスワードとは

3.6.2 S/KEY

3.6.3 時刻同期方式

3.7 認証③パスワード運用の注意

3.7.1 パスワード認証の運用

3.7.2 パスワード作成上の要件

3.7.3 パスワード作成要件の矛盾

3.7.4 ユーザーID発行上の注意

3.7.5 クッキーによる認証

3.8 認証④認証の強化方法

3.8.1 バイオメトリクス認証

3.8.2 その他の認証強化方法

3.9 認証⑤ディジタル署名

3.9.1 ディジタル署名とは

3.9.2 ディジタル署名のしくみ

3.9.3 メッセージダイジェスト,ハッシュ値

3.9.4 ディジタル署名と公開館時号の使われ方

3.9.5 電子メールのエンコードと暗号化

3.10 認証⑥PKI(公開鍵基盤)

3.10.1 ディジタル署名の弱点

3.10.2 PKI

3.10.3 ディジタル証明書の失効

3.10.4 ディジタル証明書が証明できないもの

3.10.5 PKIで問われる関連技術

3.10.6 タイムスタンプ

3.11 認証⑦認証サーバの構成

3.11.1 認証サーバとは

3.11.2 RADIUS

3.11.3 Kerberos(ケルベロス)

3.12 認証⑧SSL/TLS

3.12.1 SSL

3.12.2 SSLの通信手順

3.13 認証⑨新しい認証方式

3.13.1 事物による認証

3.13.2 ICカードの認証プロセス

3.13.3 ICカードの問題点

3.13.4 多要素認証

3.13.5 RFID

3.13.3 ICカードの問題点

理解度チェック・解答

■ 第4章 セキュリティマネジメント

4.1情報セキュリティポリシー

4.1.1 情報セキュリティポリシとは

4.1.2 法律との違い

4.1.3 JIS Q 27000とISMS

4.1.4 情報セキュリティポリシの種類

4.1.5 他の社内文書等との整合性

4.1.6 情報セキュリティポリシを具体化する組織(CSIRT,SOC)

4.2 ISMSの運用

4.2.1 ISMS運用のポイント

4.3 ISMS 審査のプロセス

4.3.1 ISMS適合性評価制度の審査

4.3.2 ISMS審査の手順

4.4 セキュリティシステムの実装

4.4.1 セキュリティ製品の導入

4.4.2 ペネトレーションテスト(弱性検査)の実施

4.5 セキュリティシステムの運用

4.5.1 セキュリティパッチの適用

4.5.2 ログの収集

4.5.3ログの監査

4.6 サービスマネジメント

4.6.1 サービスマネジメントとは

4.6.2 サービスレベルアグリーメント(SLA)

4.6.3 JIS Q 20000

4.6.4 サービスデスク

4.6.5 ファシリティマネジメント

4.7 セキュリティ教育

4.7.1 ユーザへの教育

4.7.2 セキュリティ技術者・管理者への教育

4.7.3 セキュリティ教育の限界

4.8 リスクマネジメント

4.8.1 リスクとは

もっと掘り下げる 受容水準

4.8.2 JIS Q 31000シリーズ

4.9リスクアセスメント①取組み方法の策定

4.9.1 リスクアセスメントとは

4.9.2 取組み方法の種類

4.10 リスクアセスメント②リスク評価の実際

4.10.1 リスクの識別と分析

4.10.2 リスク評価

4.10.3 リスク評価の方法

4.10.4 リスクの受容水準

4.11 リスク対応

4.11.1 リスク対応の手段

4.11.2 リスク対応の選択

4.11.3 リスク対応のポイント

4.12 セキュリティインシデントへの対応

4.12.1 セキュリティインシデントの対応手順

4.12.2 初動処理

4.12.3 影響範囲の特定と要因の特定

4.12.4 システムの復旧と再発防止

4.12.5 ディジタルフォレンジックス

4.12.6 BCP

4.12.7 BCM

4.13 システム監査

4.13.1 システム監査とは

4.13.2 監査基準

4.13.3 監査の種類

4.13.4 監査人の選定

4.13.5 監査の流れ

4.13.6 監査活動のステップ

4.13.7 被監査者側が対応すべきこと

4.13.8 システム監査の今後

もっと掘り下げる 覚えておきたいその他の文書

理解度チェック・解答

■ 第5章 ソフトウェア開発技術とセキュリティ

5.1 システム開発のプロセス

5.1.1 システム開発の流れ

5.1.2 システム開発の基本的骨格

5.2 ソフトウェアのテスト

5.2.1 視点による分類

5.2.2 プロセスによる分類

5.2.3 結合テストの手法

5.2.4 テストデータの作り方

5.2.5 脆弱性チェックツール

5.3 システム開発技術

5.3.1 個々のプロセスの進め方

もっと掘り下げる ペアプログラミング

5.3.2 システム設計のアプローチ方法

5.3.3 開発を取り巻く環境

5.3.4 JIS X 25010 システム及びソフトウェア品質モデル

もっと掘り下げる 入出力データの管理

5.4セキュアプログラミング①C/C++

5.4.1 C言語はなぜ施弱か

5.4.2 C言語で安全なプログラムを書く方法

5.4.3 代表的なC/C++の脆弱性

5.5 セキュアプログラミング②Java

5.5.1 サンドボックスモデル

5.5.2 クラス

5.5.3 パーミッションの付与方法

5.6 セキュアプログラミング③ECMAScript

5.6.1 ECMAScript

5.6.2 ECMAScriptによるエスケープ処理

理解度チェック・解答

■ 第6章 ネットワーク

6.1 ネットワークの基礎

6.1.1 プロトコル

6.1.2 OSI 基本参照モデル

6.1.3 OSI基本参照モデルの詳細

6.1.4 パケット交換方式

6.1.5 コネクション型通信とコネクションレス型通信

6.2 TCP/IP

6.2.1 IPとTCP/IPプロトコルスイート

6.2.2 IPの特徴

6.2.3 IPヘッダ

6.2.4 IPバージョン6(IPv6)

6.2.5 TCP

6.2.6 UDP

6.2.7 トランスポート層のプロトコルとポート番号

6.3 IPアドレス

6.3.1 IPアドレス

6.3.2 ネットワークアドレスとホストアドレス

6.3.3 IPアドレスクラス

6.3.4 プライベートIPアドレス

6.3.5 MACアドレス

6.4 ポート番号

6.4.1 トランスポートの役割

6.4.2 ポート番号

6.4.3 ポート番号の使われ方

6.5 LAN間接続装置①物理層

6.5.1 リピーター

6.5.2 ハブ

6.5.3 LANの接続

6.6 LAN間接続装置②データリンク層

6.6.1ブリッジ

6.6.2 スイッチングハブ

6.7 LAN問接続装置③ネットワーク層

6.7.1 ルータ

6.7.2 L3スイッチー

6.7.3 VLAN

6.8 その他のネットワーク機器

6.8.1 loT

6.8.2 プロトコルアナライザ

6.8.3 LANその他の間接続機器

6.9 アドレス変換技術

6.9.1 NAT

6.9.2 IPマスカレード

6.9.3 NAT, IP マスカレードの注意点

6.9.4 UPnP

6.10 アプリケーション層のプロトコル①DNS

6.10.1 アプリケーション層の役割

6.10.2 DHCP

6.10.3 DNS

6.11 アプリケーション層のプロトコル②メールプロトコル

6.11.1 メールプロトコル

6.11.2 その他のメールプロトコル

6.11.3 セキュアなメールプロトコル

6.12アプリケーション層のプロトコル③HTTP その他

6.12.1 HTTP

6.12.2 HTTPS

6.12.3 FTP

6.12.4 Telnet

6.12.5 SSH

6.13 無線LAN

6.13.1 無線LAN

6.13.2 無線LANの規格

6.13.3 無線LAN のアクセス手順

6.13.4 WEP暗号

6.13.5 WPA/WPA2

6.13.6 IEEE 8021X認証の導入

理解度チェック・解答

■ 第7章 国際標準・法務

7.1 国際標準とISMS

7.1.1 ISO/IEC 15408

7.1.2 OECDプライバシーガイドライン

7.1.3 ISMS標準化の流れ

7.1.4 PCI DSS

7.2 国内のガイドライン

7.2.1 政府機関の情報セキュリティ対策のための統一基準

7.2.2 情報セキュリティ監査制度

7.2.3 情報システム安全対策基準

7.2.4 コンピュータウイルス対策基準

7.2.5 システム監査基準

7.2.6 コンピュータ不正アクセス対策基準

7.2.7プライバシーマーク制度

7.2.8 個人情報保護に関するコンプライアンス

7.2.9 SLCP-JCF2013

7.2.10 クラウドサービス利用のための情報セキュリティマネジメントガイドライン

7.2.11 サイバーセキュリティ経営ガイドライン

7.2.12 組織における内部不正ガイドライン

7.2.13 重要インフラのサイバーセキュリティを向上させるためのフレームワーク

7.3 法令

7.3.1 コンピュータ犯罪に対する法律

7.3.2 個人情報保護

7.3.3 知的財産保護

7.3.4 電子文書

7.3.5 サイバーセキュリティ基本法

7.3.6 プロバイダ責任制限法

7.3.7 派遣と請負

理解度チェック・解答

第Ⅱ部 長文問題演習 -午後Ⅰ・Ⅱ問題対策-

午後問題の出題

午後問題で知っておくべきネットワーク

■ 午後I 問題の対策

1 ソフトウェアの脆弱性対策

解答のポイント

2 標的型攻撃

解答のポイント

3 スマホアプリのセキュリティチェック

解答のポイント

4 パブリッククラウドサービス

解答のポイント

5 SSL/TLSを用いたサーバの設定と運用

解答のポイント

6 情報セキュリティ対策の強化

解答のポイント

■ 午後Ⅱ 問題の対策

1 セキュリティインシデントへの対応

解析のポイント

2 公開サーバの情報セキュリティ対策

解析のポイント

3 スマホを利用したリモートアクセス環境

解析のポイント

4 IoTシステムのセキュリティ対策

解析のポイント

索引

午前問題演習「DEKIDAS-Web」について

受験のてびき

■情報処理安全確保支援士試験とは

情報処理安全確保支援士試験とは,情報処理技術者試験とともに,経済産業省が主催する国家試験です。CCSFレベル4相当となる難易度の高い試験で,これに合格すれば,名実ともにセキュリティの専門家としてのキャリアを踏み出すことになります。

多肢選択式の午前試験と記述式の午後問題によって知識と実務経験がバランスよく試されます。実務経験は必須ではありませんが,あった方が得点しやすいでしょう。ベンダ側,ユーザ側両方の業務への理解が問われることも特徴です。近年の実業務では両者の相互理解が必須であることを考慮すれば当然の傾向といえます。

情報処理安全確保支援士試験の合格者に期待される業務と役割,技術水準はシラバスに示されていますが,2020年4月の試験で改訂がかかりました。情報セキュリティ全般を業務ドメインとする専門家であることはもちろんなのですが,その役割がやや マネジメント, コンサルティングよりにシフトしています。リスクアセスメントやインシデント発生時の証拠収集・分析への言及も増えました。過去問に当たるときに留意してください。

■試験実施日

情報処理安全確保支援士試験は,春・秋の年2回の実施となります。

試験実施日 4月第3日曜日/10月第3日曜日

受験申込み手続きや試験の注意事項等については,必ず情報処理技術者試験センターのホームページ等でご確認ください。

【試験センター】 https://www.jitec.ipa.go.jp/

■出題形式,試験区分

情報処理安全確保支援士試験は,午前Iと午前II,午後Iと午後IIの試験区分に分かれます。午前試験は,期待される技術水準に達しているかどうかの「知識」を問うことで受験者の能力を評価するもの,午後試験は,課題発見能力,抽象化能力,課題 解決能力などの「技能」を問うことで受験者の能力を評価するものとされています。

| 試験区分 | 午前Ⅰ | 午前Ⅱ | 午後Ⅰ | 午後Ⅱ |

| 出題形式 | 多肢選択式 (四肢択一) 高度試験共通問題 |

多肢選択式 (四肢択一) |

記述式 | 記述式 |

| 出題数と 必要解答数 |

30問出題/30問解答 | 25問出題/25問解答 | 3問出題/2問解答 | 2問出題/1問解答 |

■シラバス,人材像の変更など

2020年春試験よりシラバスが変更になります。主にセキュリティ系の強化やAI・IoT等の新技術の追加であり,午前の試験範囲は基本的には変わりませんが,午後はマネジメント寄りに強化されています。詳しくはp.578を参照してください。

また,情報処理安全確保支援士試験の対象者像のうち,「業務と役割」「期待する技術水準」は大きく変わりましたので,以下のURLより新しい「試験要項 Ver4.4」をご確認ください。

https://www.jitec.ipa.go.jp/1_04hanni_sukiru/_index_hanni_skill.html

■合格基準点と多段階選抜方式

情報処理安全確保支援士試験の午前Ⅰ,午前II,午後Ⅰ,午後II試験には,それぞれ基準点が設けられています。基準点はそれぞれ,100点満点中の60%となっています。

また,各試験で基準点に達しない場合は,以下のとおり以降の試験の採点が行われずに不合格となります。

・午前I試験の得点が基準点に達しない場合,午前II・午後I・午後II試験の採点を行わずに不合格とする。

・午前II試験の得点が基準点に達しない場合,午後I・午後II試験の採点を行わずに不合格とする。

・午後I試験の得点が基準点に達しない場合,午後II試験の採点を行わずに不合格とする。

■午前I免除制度

情報処理技術者試験の高度試験と情報処理安全確保支援士試験に共通する知識を問う午前I試験では,以下の1~3の条件のいずれかを満たしていれば,その後2年間の受験が免除されます。

条件1:応用情報技術者試験に合格する

条件2:いずれかの高度試験または支援士試験に合格する

条件3:いずれかの高度試験または支援士試験の午前I試験で基準点以上の成績を得る

なお,高度試験とは,以下の8つの試験を指します。

・ITストラテジスト試験

・システムアーキテクト試験

・プロジェクトマネージャ試験

・ITサービスマネージャ試験

・システム監査技術者試験

・ネットワークスペシャリスト試験

・データベーススペシャリスト試験

・エンベデッドシステムスペシャリスト試験

■午前Ⅱ免除制度

2017年11月1日より情報処理安全確保支援士の午前II試験の免除制度がスタートしました。これはIPAより午前II免除の認定を受けた教育機関の学科の課程を修了した者は,課程修了2年以内に受験する午前II試験の免除が受けられるというものです。認定の対象となる教育機関は

1.大学院

2.大学(短期大学を除く)

3.専門学校(高度専門士の称号が付与されるものに限る)

で,認定の対象となる学科等は「情報セキュリティに関する知識を専門的に修得するための研究科,研究科の専攻,学部学科又はこれらに相当する課程」となります。詳しくは https://www.jitec.ipa.go.jp/1_81menjo/_index_sc_am2menjo.html

を参照してください。

■情報処理安全確保支援士の登録制度について,

情報処理安全確保支援士試験がこれまでの情報セキュリティスペシャリスト試験と大きく異なるのは,試験合格者が国家資格「情報処理安全確保支援士」の登録対象になることです。

情報処理安全確保支援士は登録制の名称独占資格で,2016年10月21日から制度が開始されました。登録事務は独立行政法人 情報処理推進機構(略称:IPA)が行います。資格の登録可能対象者を以下に参照します。

・情報処理安全確保支援士試験合格者

・情報処理安全確保支援士試験合格者と同等以上の能力を有する方

情報処理の促進に関する法律施行規則第一条の規定に基づき,以下に該当する方が対象となります。

・経済産業大臣が認定した方 (警察,自衛隊,内閣官房,情報処理安全確保支援士試験委員のうち,所定の要件を満たす方)

・経済産業大臣が情報処理安全確保支援士試験の全部を免除した方 (IPAの産業サイバーセキュリティセンターが行う中核人材育成プログラムを修了した方)

登録者には,氏名,生年月日等を記載した「情報処理安全確保支援士登録簿」が作成され,経済産業省に備えられます。「情報処理安全確保支援士登録簿」には公開必須事項として,「登録者の登録番号」「登録年月日」「情報処理安全確保支援士試験に合格した年月」「講習の修了年月日」があり,IPAのWebサイトにて公開されます。その他にも,「氏名」「生年月」「資格試験合格証書番号」「自宅住所」「勤務先名称」「勤務先住所」という項目がありますが,これらの情報公開は本人の任意です。

■登録申請に必要な書類

資格登録に必要な書類は以下の通りです(詳細は「登録の手引き」https://www. ipa.go.jp/files/000063891.pdf を参照ください)。

1. 登録申請書(PDFに入力して印刷し署名押印登録免許税の収入印紙(9,000円)・登録手数料(10,700円)の振込を証明する書類が必要)

2. 現状調査票(1.と同じPDFに入力して印刷)

3. 誓約書(PDFを印刷し,記入,署名押印)

4. 登記されていないことの証明書(法務局等で取得,原本を提出)

5. 身分証明書(本籍地の市区町村役所などで取得,原本を提出)

6. 情報処理安全確保支援士試験の合格証書のコピー又は合格証明書の原本

7. 戸籍の謄本若しくは抄本又は住民票の写し(市区町村役所等で取得,原本を提出)

8. 登録事項等公開届出書(PDFを印刷し,記入,署名押印)

9. 登録申請チェックリスト(PDFを印刷し,記入)

■登錄申請期間

資格の登録申請はIPAが随時受け付けています。登録簿への登録は,以下の年2回実施します。

・4月1日 【申請締切:1月31日(当日消印有効)】

・10月1日【申請締切:7月31日(当日消印有効)】

■資格を維持するための講習制度

また情報処理安全確保支援士は登録すれば完了,ではなく資格を維持するために講習の受講が義務付けられています。IPAがサイバーセキュリティに関する有料講習(知識・技能・倫理)を継続的に実施します。受講上の義務に違反した者は取消し又は資格名称の使用停止となることがあります。資格の有効期間は3年間で14万円の費用がかかります。以下に講習の詳細について参照します。

①オンライン講習:登録日を起点とし,年1回(6時間)受講

②集合講習:登録日を起点とし,3年目に1回(6時間)受講

③4年目以降は,①と②を3年サイクルで繰り返す

ただし,試験合格日から登録日までの期間が3年を超過している場合は,登録日を起点として1年以内に「オンライン講習」「集合講習」の受講が義務付けられ,2年目以降,①から③のサイクルに準じて受講する必要があります。

■情報処理安全確保支援士の通称名

経済産業省では,情報処理安全確保支援士が社会全体で活用され,企業などにおけるセキュリティ対策を進めるため,通称名を設けています。以下に,法律上の名称に加え,通称名を記します。

法律名:情報処理安全確保支援士

通称名:登録情報セキュリティスペシャリスト(登録セキスペ)

英語名:Registered Information Security Specialist (RISS)

■問合せ先

独立行政法人情報処理推進機構

IT人材育成センター国家資格・試験部

登録・講習グループ

TEL:03-5978-7561

受付時間:10:00~12:30, 13:30~17:00(土日・祝日,年末年始(12月29日~ 1月3日)は休業) MAIL:riss-grp@ipa.go.jp(添付ファイル不可)

関連記事

証券外務員(一種)試験のおすすめテキスト・問題集(独学勉強法/対策)

一種外務員資格試験について 日本証券業協会は2012年(平成24年)1月より、一種外務員資格試験(以下、一 種試験)を一般に開放し、誰でも受...

日経テストのおすすめ参考書・テキスト – 公式から使える書籍まで

今回は、日経TESTの対策の参考書 / 問題集を厳選して紹介しています。公式の問題集から、幅広く国内外の政治、経済問題を扱った書籍まで、得点...

Google公認のおすすめ認定資格一覧 – 無料で受講も可能!

Googleの認定資格とは? Webに関する資格は数多くありますが、Googleが実施する公認の資格があります。 資格を取得することで、Go...

衛生管理者試験のおすすめテキスト・過去問予想問題(独学勉強法/対策)

労働条件、労働環境の衛生的改善と疾病の予防処置等を担当し、事業場の衛生全般の管理をするのが衛生管理者です。一定規模以上の事業場には選任が必要...

土地家屋調査士は本当に将来性があるのか?これからの業務内容や資格の在り方につ...

土地家屋調査士は不動産の登記や調査、測量に関する専門家と言える国家資格です。不動産の正確な面積などを調べて、記す際に必要です。 土地家屋調査...

試験のおすすめ参考書・テキスト(独学勉強法)1-1-493x328.jpg)